Počítačové viry tu s námi jsou již více než dvě desítky let, za tu dobu se samozřejmě pořádně změnily, nicméně základní principy zůstávají stále stejné. Dnes se vám už málokterý virus pokusí smazat data bez toho, aby z toho útočník něco měl – čistou destrukci v oblasti škodlivého kódu nahradila touha vydělat, získat moc. Nejspíš jste už slyšeli o trojských koních, botnetech a zombie počítačích, a tedy tušíte, že nejde o postavy fantasy nebo hororového filmu. Jak ale tito sluhové svých zlých pánů ve skutečnosti fungují?

Polehoučku, potichoučku

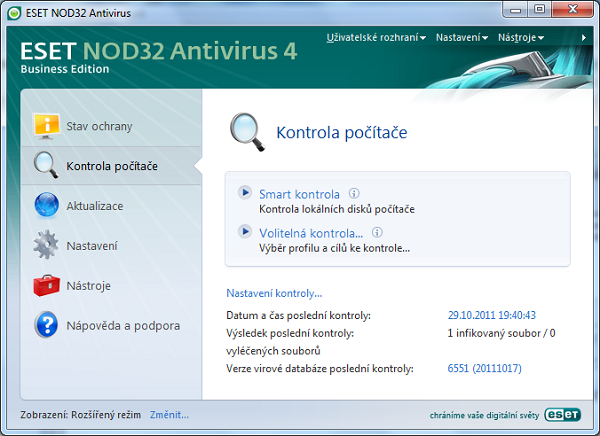

Škodlivý kód, lhostejno jakého typu, se do vašeho počítače nejdřív musí dostat. Častou technikou je pokus útočníka o to, abyste si jej sami nainstalovali, tedy například otevřeli přílohu lákavě znějícího e-mailu. Právě hromadně rozesílané zprávy, které slibují nahé fotky celebrit, zábavná videa a další lákadla, zpravidla obsahují škodlivý kód, případně odkazují na stránky, jež se vám je pokusí podstrčit. Jakmile tomuto modernímu zpěvu Sirén podlehnete a nemáte správně nastavený či aktualizovaný antivir, má útočník splněno, škodlivý kód se prokousal do vašeho počítače.

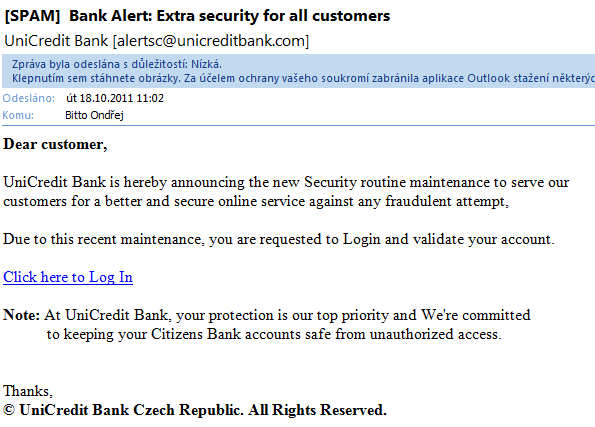

Hromadně rozesílené falešně zprávy se vás mohou snažit nalákat ke kliknutí na odkaz, který pak naservíruje nebezpečnou stránku

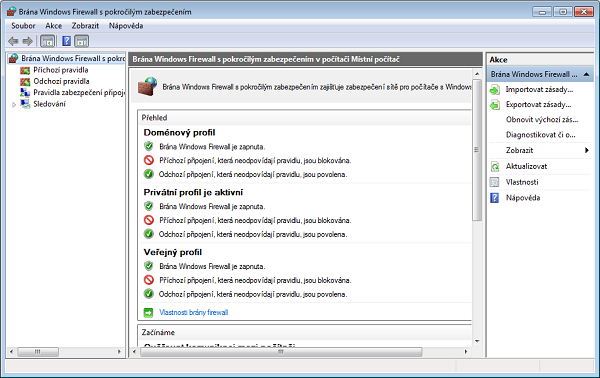

Kromě takovéto aktivní nákazy, kdy si uživatel o infiltraci sám řekne, existují také pasivní techniky, jejichž prostřednictvím dojde k nákaze bez většího přičinění. Stačí například neaktualizovaná oprava Windows, již se útočníci rozhodnou zneužít, nebo nezabezpečené nastavení místní sítě a takzvané červy se mohou šířit přímo po síti. Z pohledu útočníka je už v takovémto případě zapotřebí více znalostí, škodlivý kód se však za to odmění rychlým šířením. Nejlepší obranou jsou v tomto případě správně nastavený firewall, pravidelné aktualizace a samozřejmě aktualizovaný antivir.

Jakmile se některou z právě uvedených cest nebo libovolnou jinou (zavirované soubory, infikované USB zařízení apod.) škodlivý kód dostane do vašeho počítače, nemusí o sobě dát vůbec vědět. Moderní trojské koně fungují jako malé prográmky dovolující vzdálenou správu, a tak třeba jen začnou naslouchat na některém portu a čekají, jestli jim tvůrce z libovolného koutu světa nepošle příkaz. Právě proto se v případě nákazy počítače uživatel třeba půl roku nebo vůbec nikdy nedozví, že je jeho systém infiltrován, vše se děje hezky v tichosti, na pozadí běžné činnosti.

Firewall patří mezi základní prvky obranného valu, dokáže filtrovat síťová spojení podle stanovených pravidel

Vaše přání je mi rozkazem

Popsaným způsobem zahnízděný škodlivý kód může mít různé poslání. Takzvané downloadery pravidelně kontrolují, jestli není na předem definované adrese ke stažení další virus, naproti tomu špiónské prográmky zase sledují, co na počítači děláte, a případné zajímavé informace odešlou svému tvůrci. V případě, že se jedná o vzdáleně ovládané varianty, má útočník možnost provést s vaším počítačem prakticky cokoliv. Na co by mu ale byl jen jeden, třeba právě váš stroj, když jich může mít miliony…

Vzdáleně ovladatelné počítače se nazývají také termínem zombie, a pokud se útočníkovi podaří získat jich opravdu velké množství, získává velice silnou armádu pro další útoky. Jediným příkazem může začít rozesílat spam, spojením sil milionů počítačů takzvaně shodit vyhlédnutý server (DDoS útoky) a provádět další akce. Běžnou praxí jsou i profesionální botnety, které si lze pronajmout – pomocí specializovaného programu pro vzdálenou správu pak má útočník na určitou dobu k dispozici sílu sítě zombie počítačů, kterou dříve někdo vybudoval.

Pravidelně aktualizovaný antivir zamezí škodlivému kódu v průniku do počítače, případně jej později odhalí

Jak již bylo zmíněno, infikovaný počítač, přesněji řečeno škodlivý kód sloužící pro vzdálenou správu, naslouchá na určitém portu. Tento takzvaný port slouží pro oddělení různé komunikace a běžně se můžete setkat s různými porty – pošta se pomocí POP3 stahuje přes port 110, odesílá prostřednictvím SMTP přes 25, webové surfování protokolem HTTP probíhá na portu 80 atd.

Tyto základní porty mají přesně stanovanou komunikaci, nebývají útočníky zneužívány pro vzdálenou správu. Jiná situace nastává v případě portů s vyššími čísly, a také proto poskytovatelé internetu, routery nebo firewally často blokují spojení na portech vyšších než určitá hranice, například 1000. Striktní přístup pak může dokonce povolovat jen některé základní porty, například zmíněné 80 nebo